IAS als

RADIUS-Server

Der Internetauthentifizierungsdienst

(Internet Authentication Service oder IAS) kann als

RADIUS-Server für die Authentifizierung, Autorisierung

und Kontoführung von RADIUS-Clients verwendet werden.

Bei einem RADIUS-Client kann es sich um einen

Zugriffsserver oder einen RADIUS-Proxy handeln. Die

Verwendung von IAS als RADIUS-Server ermöglicht

Folgendes:

-

Einen zentralen

Authentifizierungs- und Autorisierungsdienst für

alle Zugriffsanforderungen, die von RADIUS-Clients

gesendet werden.

IAS verwendet entweder eine

Microsoft® Windows NT® Server 4.0-Domäne, eine Active Directory®-Domäne oder die lokale

Sicherheitskontenverwaltung (Security Accounts

Manager oder SAM) zum Authentifizieren von

Benutzeranmeldeinformationen für einen

Verbindungsversuch. IAS verwendet die

Einwähleigenschaften des Benutzerkontos und

RAS-Richtlinien zum Autorisieren einer Verbindung.

-

Einen zentralen

Kontoführungsaufzeichnungsdienst für alle

Kontoführungsanforderungen, die von RADIUS-Clients

gesendet werden.

Kontoführungsanforderungen werden

in einer lokalen Protokolldatei für die Analyse

gespeichert.

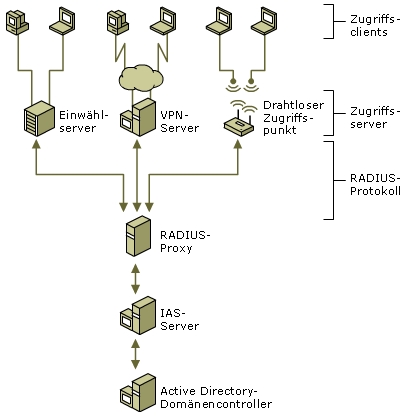

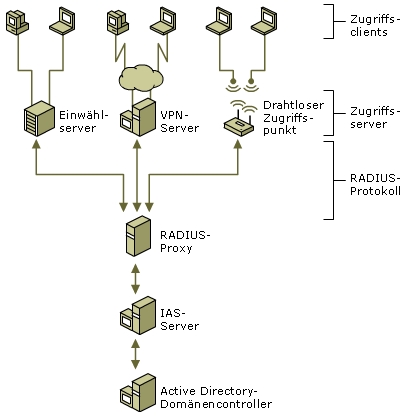

Die folgende Abbildung

veranschaulicht die Konfiguration von IAS als

RADIUS-Server für eine Vielzahl von Zugriffsclients und

einen RADIUS-Proxy. IAS verwendet eine Active Directory-Domäne

zum Authentifizieren der Benutzeranmeldeinformationen

eingehender Access-Request-RADIUS-Meldungen.

Bei der Verwendung von IAS als

RADIUS-Server ermöglichen RADIUS-Meldungen die

Authentifizierung, Autorisierung und Kontoführung von

Netzwerkzugriffsverbindungen auf folgende Weise:

-

Zugriffsserver, wie z. B.

DFÜ-Netzwerkzugriffsserver, VPN-Server und drahtlose

Zugriffspunkte empfangen Verbindungsanforderungen

von Zugriffsclients.

-

Der Zugriffsserver, für den die

Verwendung von RADIUS als Authentifizierungs-,

Autorisierungs- und Kontoführungsprotokoll

konfiguriert ist, erstellt eine Access-Request-Meldung

und sendet diese an den IAS-Server.

-

Der IAS-Server wertet die

Access-Request-Meldung aus.

-

Der IAS-Server sendet bei Bedarf

eine Access-Challenge-Meldung an den

Zugriffsserver. Der Zugriffsserver verarbeitet die

Abfrage und sendet eine aktualisierte

Access-Request-Meldung an den IAS-Server.

-

Die Benutzeranmeldeinformationen

werden geprüft, und die Einwähleigenschaften des

Benutzerkontos werden unter Verwendung einer

sicheren Verbindung mit einem Domänencontroller

abgerufen.

-

Der Verbindungsversuch wird mit

den Einwähleigenschaften des Benutzerkontos und mit

RAS-Richtlinien autorisiert.

-

Wenn der

Verbindungsversuch authentifiziert und autorisiert

wurde, sendet der IAS-Server eine Access-Accept-Meldung

an den Zugriffsserver.

Wenn der

Verbindungsversuch nicht authentifiziert oder nicht

autorisiert wurde, sendet der IAS-Server eine

Access-Reject-Meldung an den Zugriffsserver.

-

Der

Zugriffsserver schließt den Verbindungsvorgang mit

dem Zugriffsclient ab und sendet eine

Accounting-Request-Meldung an den IAS-Server,

auf dem die Meldung protokolliert wird.

-

Der

IAS-Server sendet eine Accounting-Response-Meldung

an den Zugriffsserver.

IAS kann in folgenden Situationen als

RADIUS-Server verwendet werden:

-

Sie verwenden entweder eine

Windows NT Server 4.0-Domäne, eine Active Directory-Domäne

oder die lokale Sicherheitskontenverwaltung (Security

Accounts Manager oder SAM) als

Benutzerkontendatenbank für Zugriffsclients.

-

Sie verwenden den Routing- und

RAS-Dienst von Microsoft® Windows Server™ 2003

Standard Edition, Windows Server 2003 Enterprise

Edition, Windows Server 2003 Datacenter Edition oder

Windows 2000 auf mehreren DFÜ-Servern, VPN-Servern

oder Routern für das Wählen bei Bedarf und möchten

die Konfiguration von RAS-Richtlinien und die

Verbindungsprotokollierung für die Kontoführung

zentralisieren.

-

Sie verwenden für den DFÜ-, VPN-

oder drahtlosen Zugriff einen externen

Dienstanbieter. Die Zugriffsserver verwenden RADIUS

zum Authentifizieren und Autorisieren von

Verbindungen, die von Mitgliedern Ihrer Organisation

hergestellt werden.

-

Sie möchten die

Authentifizierung, Autorisierung und Kontoführung

für eine heterogene Gruppe von Zugriffsservern

zentralisieren.

|

Hinweis

Sie können

IAS unter Windows Server 2003 Standard Edition

konfigurieren, und zwar mit bis zu maximal 50 RADIUS-Clients

und mit maximal 2 Remote-RADIUS-Servergruppen.

Sie können einen RADIUS-Client definieren, indem

Sie einen vollqualifizierten Domänennamen oder

eine IP-Adresse verwenden. Allerdings können Sie

keine RADIUS-Clientgruppen definieren, indem Sie

einen IP-Adressbereich angeben. Wenn der

vollqualifizierte Domänenname eines

RADIUS-Clients in mehrere IP-Adressen aufgelöst

wird, verwendet der IAS-Server die erste in

einer DNS-Abfrage zurückgegebene IP-Adresse. Mit

IAS unter Windows Server 2003 Enterprise Edition

und Windows Server 2003 Datacenter Edition

können Sie eine unbegrenzte Anzahl von

RADIUS-Clients und Remote-RADIUS-Servergruppen

konfigurieren. Sie können darüber hinaus

RADIUS-Clients konfigurieren, indem Sie einen

IP-Adressbereich angeben. |

|