logische Struktur

Angabe:

Nordhwind Traders ist in den letzten Jahren erheblich gewachsen und expandiert. Für die nächsten

Jahre wird ein beträchtliches Wachstum erwartet.

Der Großteil der IT-Dienste des Unternehmens

befindet sich in der Unternehmenszentrale in Paris. Die IT-Abteilung des Unternehmens möchte die

Kennwörter und Sicherheitseinstellungen zentral verwalten. Glasgow verlangt das ausschließliche

Verwaltungsrecht für die eigene Umgebung, denn es bestehen Sicherheitsbedenken für die

Entwicklungsdaten. Die Abteilungen Service, Support und Produktion (Sydney und Atlanta verteilt)

sind eng miteinander verbunden, und es ist ein regelmäßiger Zugriff auf die Daten der anderen

Abteilungen erforderlich. Einige Benutzer in der Abteilung Produktion (Sydney) müssen für

Planungszwecke auf bestimmte Entwicklungsdaten (Glasgow) zugreifen.

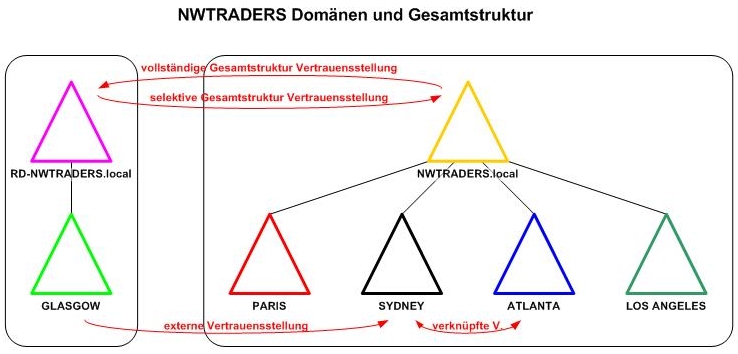

Erklärung:

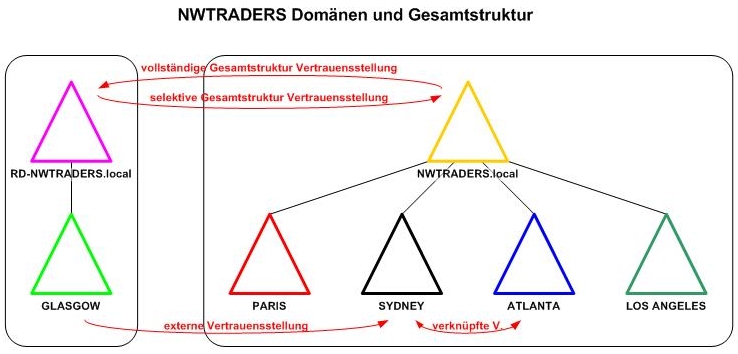

Glasgow und Northwind Traders in je eine Gesamtstruktur mit je einer Stammdomäne aus

Sicherheitsgründen zur Dienst- und Datenisolation. Konten der Administratoren in der jeweiligen

Stammdomäne, somit das Schema bzw. Organisation von anderen Administratoren geschützt ist.

Zwischen Sydney und Atlanta ist es sinnvoll eine Vertrauensstellung herzustellen, damit eine

Authentifizierung schneller erfolgt (und nicht über den Stammdomänencontroller in der Zentrale in

Paris), um ein Session-Ticket für eine Ressource anzufordern. Dasselbe gilt auch zwischen Glasgow

und Sydney, nur daß hier eine Vertrauensstellung Gesamtstrukturübergreifend ist. Northwind Traders

muss der Gesamtstruktur Glasgow vollständig vertrauen.

Angabe:

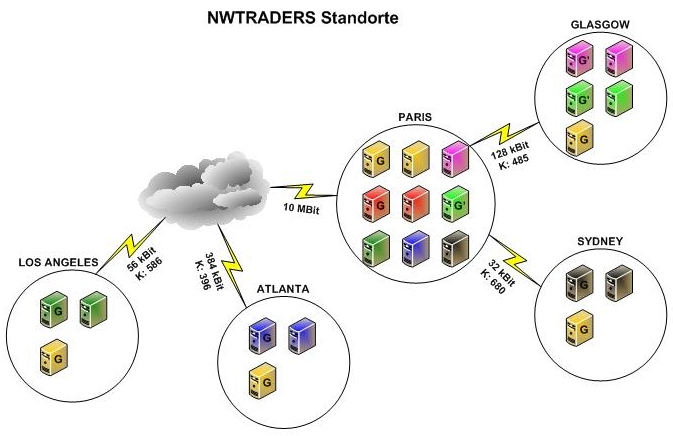

Die Büros in Los Angeles und Atlanta sind durch VPN-Verbindungen über das Internet mit der Zentrale

in Paris verbunden.

Die IT-Mitarbeiter in der Zentrale in Paris erwarten häufige Suchvorgänge

verschiedener Ressourcen- und Kontoinformationen in der Active Directory-Datenbank. Außerdem arbeiten

einige Vertreter aus Regionalbüros zeitweise in der Zentrale in Paris. Diese müssen sich sowohl in

Paris als auch an jedem anderen Standort problemlos anmelden können.

Erklärung:

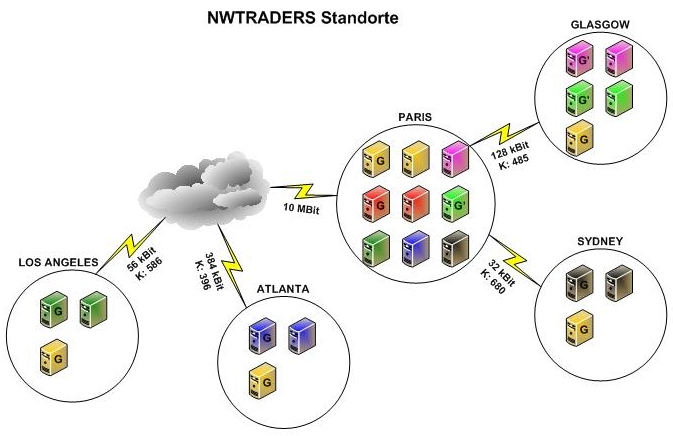

An jedem Standort sollte mindestens ein Domänencontroller für die jeweilige Domäne stehen. Aus

Redundanzgründen stellt man einen zweiten Domänencontroller dazu. In der Zentrale in Paris sollte

dann auch noch je ein Domänencontroller aus den Regionaldomänen stehen, um den Anmeldeverkehr über

die WAN-Verbindungen zu vermeiden. Da für Anmeldevorgänge in einer Multi-Domänen-Umgebung ein

Globaler Katalogserver benötigt wird, ist es sinnvoll, jeden Standort mit einem Globalen Katalogserver

zu versehen. Die Zwischenspeicherung von Universellen Gruppenmitgliedschaften ist aufgrund der Größe

der Standorte nicht möglich.

Da einige Benutzer aus Glasgow auf Ressourcen in Northwind Traders

zugreifen müssen, ist je ein Domänencontroller aus der Stammdomäne Northwind Traders in den

Regionalorten und in Glasgow aufzustellen.

Berechnung der Kosten einzelner Standortverknüpfungen: 1024 /

verfügbare Bandbreite

"log" = der Wert der Kosten

z.B: Paris - Glasgow ... 1024:128"log"=485

Angabe:

Für Northwind Traders ist es erforderlich, die Kontrolle über das gesamte Unternehmen mit

Ausnahme der Abteilung Research & Development auszuüben. Es muss aber auch möglich sein, die

Kontrolle über Glasgow an das vorhandene IT-Personal zu delegieren. Erstelle einen Entwurf für die

Struktur von Organisationseinheiten anhand der Informationen aus den vorigen Angaben und der

folgenden neuen Informationen.

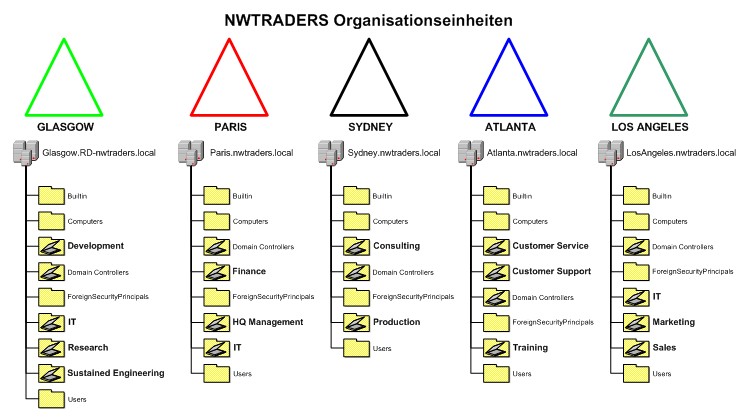

Die geografischen Standorte,

sowie die Anzahl deren Benutzer und die Abteilungen an jedem Standort:

Paris

- 2000 Benutzer |

Los Angeles

- 1000 Benutzer |

Atlanta

- 750 Benutzer |

Glasgow

- 750 Benutzer |

Sydney

- 500 Benutzer |

Headquarters Management

Finance

Sales

Marketing

Production

Research

Development

Information Technology |

Sales

Marketing

Finance

Information Technology |

Customer Service

Customer Support

Training |

Research

Development

Information Technology |

Consulting

Production

Sales

Finance |

Informationen zu Benutzerkonten:

|

Paris |

Los Angeles |

Atlanta |

Glasgow |

Sydney |

| Personal & Finance |

Sales & Marketing |

|

Research & Development |

Production |

Erklärung:

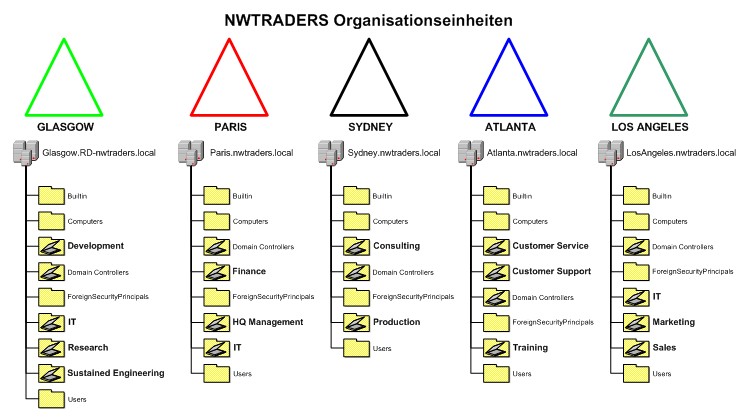

Dem Organisationseinheitsentwurf in der gezeigten Lösung liegt die geographische Verteilung der

Organisation zugrunde. Standortbasierte Organisationseinheiten befinden sich dabei weiter oben,

funktions- und abteilungsbasierte Organisationseinheiten weiter unten in der Struktur.

Angabe:

Das Active Directory-Entwurfsprojekt von Northwind Traders macht Fortschritte. Wie im vorigen Punkt

dargestellt, hat sich die Firma bereits für eine Struktur der Organisationseinheit entschieden.

Welche zusätzlichen Organisationseinheiten müssen zur Unterstützung von Gruppenrichtlinien anhand der

folgenden Angaben erstellt werden. Wer wird in den einzelnen Domänen für die Verwaltung der

Gruppenrichtlinien zuständig sein?

|

Paris

Aufgrund ihrer Arbeit benötigen Führungskräfte auf ihren Laptops

spezielle Sicherheitseinstellungen. Diese sollen jedoch nicht auf den Desktopcomputer

angewendet werden. Alle Server in der Abteilung Finanze müssen für die gesamte

Kommunikation IPSec verwenden. |

|

Los Angeles

Auf den Computern aller Mitarbeiter der Abteilung Sales muss eine

Nachverfolgungsanwendung für Kunden installiert werden. Auf allen Laptops muss ein

kennwortgeschützter Bildschirmschoner konfiguriert sein. |

|

Atlanta

Bei allen Mitarbeitern der Abteilung Customer

Support, die im Callcenter arbeiten, müssen spezielle Anwendungen auf dem Computer

installiert sein. |

|

Glasgow

Alle Computer erforden die Anwendung einer IPSec Richtlinie. Alle

Computer in der Abteilung Research erfordern spezielle Sicherheitseinstellungen. |

|

Sydney

Alle Computer in der Abteilung Production werden

von mehreren Personen in verschiedenen Arbeitsschichten verwendet. Diese Computer

erfordern spezifische Desktop- und Benutzeroberflächeneinstellungen für Benutzer, die

sich an den Computern anmelden. |

Erklärung:

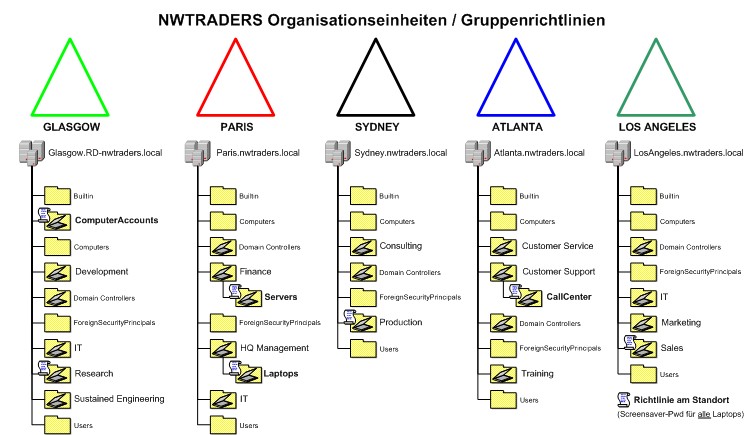

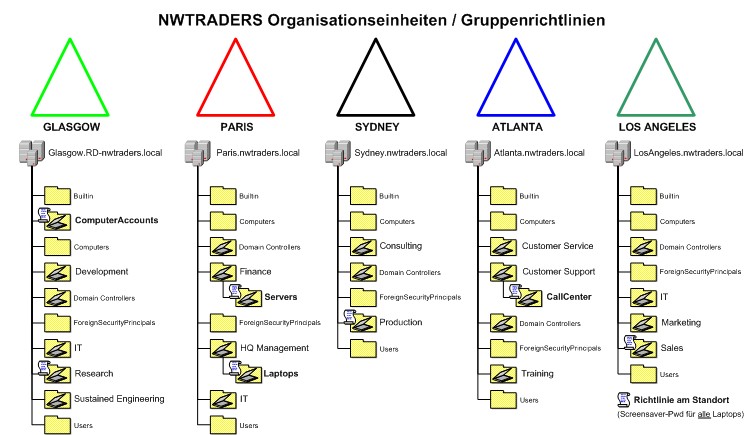

Das Erstellen von Organisationseinheiten ist nur eine der Möglichkeiten, die Anwendung von

Gruppenrichtlinien zu filtern. Man kann dasselbe Ziel mit anderen Methoden erreichen, z. B.

mit Sicherheitsgruppen. Um die Laptops getrennt von den Desktops zu verwalten, erstellen wir in

der Organisationseinheit "HQ Management" die neue Organisationseinheit "Laptops".

Genauso erstellen wir in der Organisationseinheit "Finance" die neue

Organisationseinheit "Servers". Diese Organisationseinheit soll alle Computerkonten für

die Laptops der Führungskräfte enthalten.

Eine neue Organisationseinheit "LaptopComputers", um die Anwendung der

Gruppenrichtlinieneinstellungen auf alle Laptops an diesem Standort zu vereinfachen, wird in

Los Angeles benötigt. In Atlanta erstellen wir in der Organisationseinheit "CustomerSupport"

die neue Organisationseinheit "CallCenter". Diese Organisationseinheit soll alle

Computerkonten für die Computer im Callcenter enthalten, wodurch Sie spezifische

Gruppenrichtlinieneinstellungen in einfacher Weise auf diese Computer anwenden können. In der

Domäne "Glasgow" erstellen wir die neue Organisationseinheit "ComputerAccounts", und

verwenden den Befehl "redircmp.exe", um alle neu erstellten Computerkonten an die neue

Organisationseinheit umzuleiten. Für Sydney reicht eine Gruppenrichtlinie auf der

Organisationseinheit "Production", jedoch mit Loopback-Verarbeitung ersetzen.

Die IT-Gruppe in Paris wird alle Gruppenrichtlinieneinstellungen in Paris, Atlanta und Sydney

verwalten. An allen anderen Standorten werden die lokalen IT-Mitarbeiter die

Gruppenrichtlinieneinstellungen verwalten.

physische Struktur

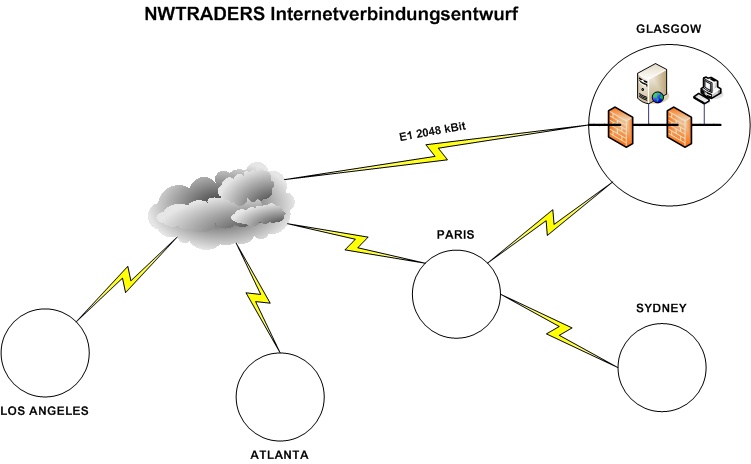

Angabe:

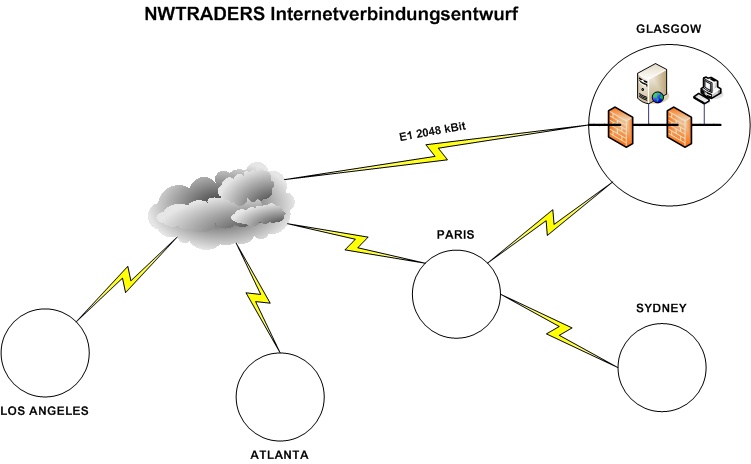

Die Forschungs- und Entwicklungsabteilung von Northwind Traders befindet sich in Glasgow. Derzeit

verfügt das Büro in Glasgow nicht über eine Verbindung mit dem Internet. Nun soll in diesem Büro

eine direkte Internetverbindung eingerichtet werden.

In Verträgen mit Originalcomputerherstellern

(Original Equipment Manufacturers, OEM) ist festgelegt, dass im Büro in Glasgow ausgewählte

Geschäftspartner auf Teile des Quellcodes für das wichtigste Produkt des Unternehmens zugreifen

dürfen. Dieser Zugriff muss so sicher wie möglich erfolgen. Die durchschnittliche Datenmenge, die

über die neue Internetverbindung übertragen werden soll, wird schätzungsweise bei 1,4 Mbit/s liegen.

Erklärung:

Eine E1-Verbindung stellt eine ausreichende Bandbreite für die geschätzten Datenmengen bereit.

Breitband- und DSL-Optionen sind hier nicht geeignet, da hierbei die ausgehende Geschwindigkeit

normalerweise niedriger ist als die eingehende Geschwindigkeit und hier in erster Linie ausgehender

Datenverkehr auftritt.

Außerdem implementieren wir zum Schutz eine Back-to-Back-Firewall zwischen

dem Unternehmensnetzwerk und dem Internet. Um den Zugriff externer Benutzer auf Daten in Glasgow zu

ermöglichen, platzieren wir alle Daten mit Ausnahme von Quellcode auf einem Webserver im

Perimeternetzwerk, und machen für jeden Zugriff auf den Server eine Authentifizierung erforderlich

bzw. platzieren wir den Quellcode auf einem Server in einem internen Netzwerk, das von einer Firewall

geschützt wird. Hierfür stellen alle Clients, die auf den Quellcode zugreifen können, eine

VPN-Verbindung mit Authentifizierung per Smartcard her.

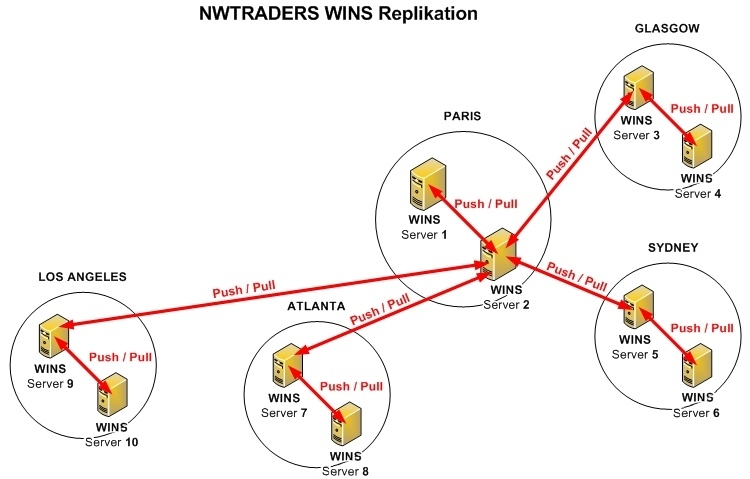

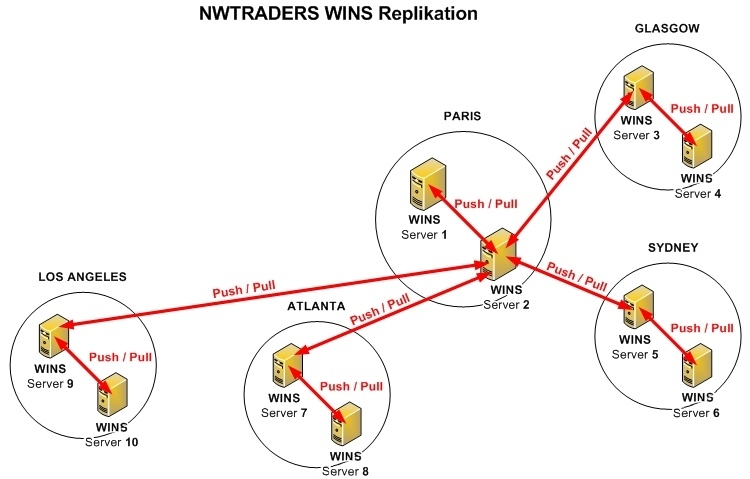

Angabe:

Northwind Traders hat sich entschieden, WINS in seinen Windows Server 2003 Active Directory-Entwurf

aufzunehmen. Das IT-Verwaltungsteam wünscht einen Vorschlag für ein effektives

WINS-Replikationsschema, um eine reibungslose Implementierung von WINS sicherzustellen. Insbesondere

soll der vorgeschlagene WINS-Entwurf dem Problem der Fehlertoleranz begegnen.

Erklärung:

An jedem Standort sollten zwei WINS-Server aus Redudanzgründen stehen. In der Zentrale Paris wäre

noch ratsam, den WINS-Server 2 zu clustern.

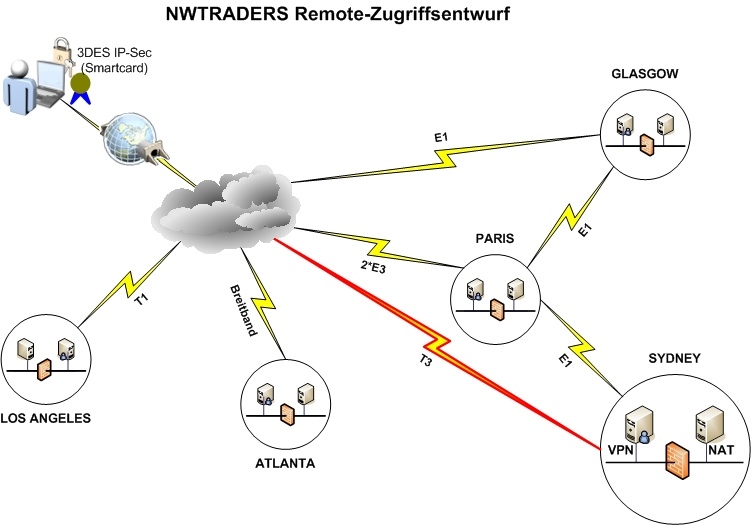

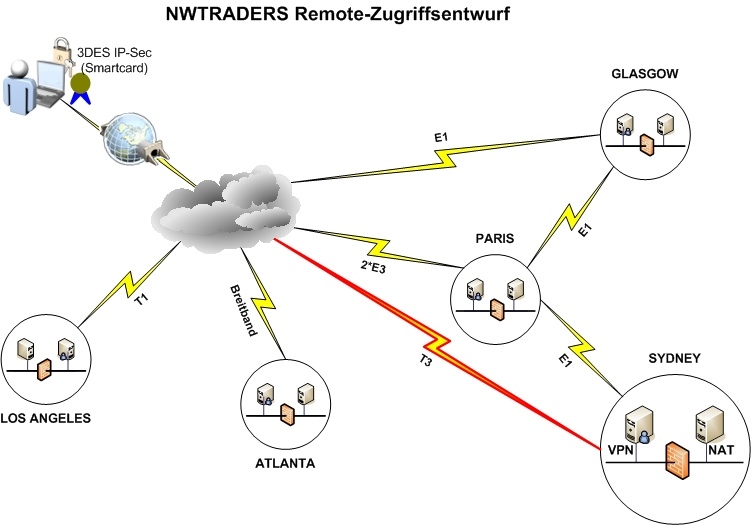

Angabe:

Northwind Traders möchte seinen Mitarbeitern den Zugriff auf das Unternehmensnetzwerk über das

Internet ermöglichen. Zum Schutz seiner Produktdaten möchte Northwind Traders sicherstellen, dass

bei allen Verbindungen zum Unternehmensnetzwerk die sicherste verfügbare Verschlüsselungsmethode

verwendet wird. Außerdem möchte das Unternehmen den Netzwerkdatenverkehr optimieren, damit der

zusätzliche Datenverkehr möglichst geringe Auswirkungen auf WAN-Verbindungen hat.

Erklärung:

Wir erstellen eine neue Internetverbindung für das Büro in Sydney. Außerdem ziehen wir ein Upgrade

der Internetverbindungen der Büros in Atlanta und Los Angeles in Betracht, um den zusätzlichen

Datenverkehr zu bewältigen. An jedem Standort platzieren wir einen VPN-Server, damit der

VPN-Datenverkehr die WAN-Verbindungen des Unternehmens nicht beeinträchtigt. Zusätzlich zur

Firewall als Schutz verwenden wir L2TP/IPSec für alle Verbindungen. Dies ist möglich, da

L2TP/IPSec-Datenverkehr jetzt über einen NAT-Server übertragen werden kann. Wir geben an alle

Mitarbeiter, die VPN-Zugriff auf das Netzwerk benötigen, eine Smartcard aus und erzwingen die

Smartcard-Authentifizierung für den VPN-Zugriff. Wir verwenden für den gesamten VPN-Zugriff die

3DES-IPSec-Verschlüsselung. Da IPSec-Verschlüsselung und Smartcard-Authentifizierung verwendet

werden, muss zur Unterstützung der VPN-Lösung eine Infrastruktur öffentlicher Schlüssel

(Public Key Infrastructure, PKI) implementiert werden.