| Funk-LAN Die Möglichkeit, Computer drahtlos zu vernetzen, ist auf den ersten Blick verlockend, konnte sich aber im Vergleich zu kabelgebundenen Lösungen bisher nur für einige Spezialaufgaben durchsetzen. Das hat vor allem folgende Gründe:

Die ersten "Radio LANs" arbeiteten überwiegend mit dem gegenüber Störungen relativ unempfindlichen Spread-Spectrum-Verfahren, bei dem die Daten auf viele Trägerfrequenzen verteilt werden, typisch auf einen Bereich von 20 MHz bei einer Datenrate von 2 MBit/s. Das Spreizen des Signals erfolgte entweder mit dem Zufallssystem Direct Sequence Spread Spectrum (DSSS) oder durch das zyklische Springen zwischen mehreren Frequenzbändern (FHSS, Frequency Hopping Spread Spectrum). Sicherheitshalber werden die Daten verschlüsselt. Technisch entsprechen diese Netze einem Bus-System ohne Kabel oder die Schnurlos-Stationen bilden zusammen eine Bridge. Seit 1997 werden Funk-LANs mit 1 oder 2 MBit/s im 2,4-GHz-Bereich mit der Norm IEEE 802.11 standardisiert. Als Sendeleistung ist maximal 1 Watt vorgesehen. Die Reichweite innerhalb von Gebäuden beträgt etwa 50 m, außerhalb davon einige hundert Meter. Neuere Entwicklungen erreichen bei 19 GHz bis zu 10 MBit/s, allerdings bei deutlich kleinerer Reichweite.  Mit IEEE 802.11 (Teil der Standardisierungsbemühungen des IEEE-802-Komitees, zuständig für lokale Netzwerktechnologien) ist 1997 ein erster Standard für Funk-LAN-Produkte geschaffen worden. Mitte 1997 wurde der erste IEEE-802.11-Standard (2 Mbit/s Funk-LAN-Technologie) veröffentlicht, welcher dann, im Oktober 1999, mit IEEE 802.11b (High Rate) um einen Standard für 11-Mbit/s-Technologie erweitert wurde. Der IEEE-802.11-Standard beschreibt die Übertragungsprotokolle bzw. Verfahren für zwei unterschiedliche Arten, Funk-Netzwerke zu betreiben. Der 802.11-Standard basiert auf CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance). Der WLAN Standard ist ähnlich aufgebaut wie der Ethernet-Standard 802.3 (CSMA/CD), versicht aber, Kollisionen zu minimieren. Der Grund liegt darin, daß z.B. zwei mobile Einheiten zwar von einem Access Point erreicht werden, sich aber gegenseitig nicht "hören". Damit kann die wirkliche Verfügbarkeit des Access Points nicht in jedem Fall erkannt werden.  Wie bei CSMA/CD hören alle teilnehmenden Stationen den Verkehr auf dem Funkkanal mit. Wenn eine Station übertragen will, wartet sie, bis das Medium frei ist. Danach wartet sie noch eine vorbestimmte Zeitperiode (DIFS) plus einer zufällig gewählten Zeitspanne, bevor sie ihren Frame übertragen will. Auch in dieser Zeitspanne (Wettbewerbsfenster) wird der Funkkanal weiter überwacht. Wenn keine andere Station innerhalb des Wettbewerbsfensters vor dem gewählten Zeitpunkt mit der übertragung beginnt, sendet die Station ihren Frame. Hat aber eine andere Station innerhalb der Wartezeit mit der Übertragung begonnen, wird der Zeitzähler angehalten und nach der Übertragung der anderen Station weiter benutzt. Auf diese Weise gewinnen Stationen, die nicht übertragen durften, an Priorität und kommen mit einer erhöhten Wahrscheinlichkeit in den nächsten Wettbewerbsfenstern zum Zug. Eine Kollision kann nur entstehen, wenn zwei oder mehrere Stationen den gleichen Zeitslot auswählen. Diese Stationen müssen die Wettbewerbsprozedur erneut durchlaufen. Funknetz-SzenarienDas erste Funk-Netz-Szenario beschreibt die Kommunikation in einfachen "Ad-hoc"-Netzwerken. Hierbei sind mehrere Arbeitsrechner in einem begrenzten Sendebereich miteinander verbunden. Zentrale Übermittlungs- bzw. Kontrollsysteme, sogenannte "Access-Points" sind bei diesem Anwendungsfall nicht vorgesehen. Ein derartiges "Ad-hoc" Netzwerk könnte zum Beispiel zwischen den tragbaren Computersystemen während einer Besprechung in einem Konferenzraum aufgebaut werden. Im zweiten Anwendungsfall, dem sogenannten "Infratruktur-Modus", kommen "Access-Points" zum Einsatz. Bei diesen Geräten handelt es sich um Netzwerkkomponenten, welche die Kommunikation innerhalb eines Funk-LANs, zwischen einzelnen Funk-LAN-Zellen und die Verbindung zwischen Funk-LANs und herkömmlichen LANs (Kabel basierend) ermöglichen und kontrollieren. Access-Points regeln die "gerechte" Verteilung der zur Verfügung stehenden Übertragungszeit im Funk-Netzwerk. Des Weiteren ermöglichen diese Komponenten mobilen Arbeitsstationen das unterbrechungsfreie Wechseln (Roaming) von einer Funk-LAN-Zelle in die Nächste.

Verschiedene Systeme können mittels einer speziellen Frequenzwahl bis zu acht unterschiedliche Kanäle im Frequenzband alternativ oder teilweise auch gleichzeitig nutzen. Durch dieses Verfahren können in bestimmten Fällen z. B. auch durch Störungen belastete Frequenzen umgangen werden, um so die Übertragung zu sichern. Des weiteren können durch den Einsatz mehrere Accesspoints parallele Funkzellen auf unterschiedlichen Frequenzen aufgebaut werden und so die Gesamtübertragungskapazität eines WLANs erweitern. Die dadurch entstehende Möglichkeit unterschiedliche Frequenzen zur Datenübertragung mit getrennten Benutzergruppen zu nutzen, kann den Datendurchsatz in einem solchen Funknetz vervielfachen, da die einzelnen Frequenzsegmente jeweils die volle Bandbreite für den Datenstrom zur Verfügung stellen. Eine wichtige Frage, die sich im Hinblick auf den Einsatz von

Funk-Technologie immer wieder stellt, ist die mögliche gegenseitige

Störung von elektronischen Geräten (nicht nur von Funk-Sendern und

Empfängern). Oftmals werden sogar Bedenken zu einem möglichen

Gesundheitsrisiko durch die Nutzung von auf Funk basierenden

Produkten geäußert. Alle in Deutschland zugelassenen WLAN Systeme benutzen ein offiziell für industrielle und andere Zwecke reserviertes ISM-Frequenzband (Industrial Scientific Media) zwischen 2,400 und 2,483 GHz und übertragen durch Nutzung eines Teils der darin verfügbaren Frequenzen mit Datenraten von bis zu 11 Mbps (802.11b) oder 22 Mbps (802.11g). Der Standard 802.11a beschreibt Systeme, die im 5-GHz-Band betrieben werden und Brutto-Datenraten bis zu 54 Mbps ermöglichen. Im 5-GHz-Band steht ein größeres Frequenzband zur Verfügung - und damit mehr Kanäle. Wichtig ist auch, daß dieses Band ausschließlich fpr WLAN reserviert ist. Die Kanäle von 802.11b und ihre Frequenzen.

Da Funk-LAN-Produkte speziell für den Einsatz in Büros und anderen Arbeitsumgebungen entwickelt wurden, senden sie auch mit einer entsprechend niedrigen, gesundheitlich unbedenklichen Leistung. Diese Leistung liegt unter einem maximalen Wert von 100 mW und damit z. B. signifikant unter der Sendeleistung von gebräuchlichen GSM Telefonen (ca. 2 W bei Geräten GSM Klasse 4, d. h. Frequenzbereich 880-960 MHz). Erhöhte Gesundheitsrisiken konnten deshalb beim Umgang mit Funk-LANs im 2.4 GHz Frequenzband nicht festgestellt werden. Die größten Bedenken gelten üblicherweise der Technologie Funk selbst. Aber unberechtigtes "Mithören" erweist sich in der Praxis sogar als wesentlich schwieriger und aufwendiger als bei herkömmlichen auf Kupferkabeln basierenden Netzwerken. Sogenannte "Walls" sichern den Datenverkehr mittels eines Verfahrens zur Bandspreizung (Spread-Spectrum, SS) gegen Abhören und Störungen, dieses Verfahren entspricht einer komplexen Kodierung, die ein Abhören schon durch die eingesetzten technischen Prinzipien sehr schwer macht. Alle z. Zt. bekannten zugelassenen WLAN Systeme setzen zwei verschiedene Techniken ein, das sogenannte Direct Sequence SS (DSSS) und das Frequency Hopping SS (FHSS) Prinzip. Direct Sequence SS verschlüsselt jedes Bit in eine Bitfolge, den Chip, und sendet diesen auf das Frequenzband aufgespreizt. Für unbefugte Lauscher verschwindet das Signal dadurch im Hintergrundrauschen, erst der autorisierte Empfänger kann es wieder ausfiltern. Das DSSS System ist unempfindlicher gegen Störungen und hat sich als Lösung mit den meisten installierten Geräten in diesem Markt durchgesetzt.  Beim Frequence Hopping vereinbaren Sender und Empfänger während des Verbindungsaufbaus eine Folge, nach der einige Male pro Sekunde die Sendefrequenz umgeschaltet wird. Ein nicht autorisierter Zuhörer kann diesen Sprüngen nicht folgen, die Synchronisation zwischen Sender und Empfänger bedeutet jedoch zusätzlichen Ballast (Overhead) in der Datenübertragung.  Um das komplette Signal erfolgreich empfangen und interpretieren zu können, muß der Empfänger den korrekten Entschlüsselungsalgorithmus kennen. Daten während der Übertragung abzufangen und zu entschlüsseln wird dadurch recht schwierig. Die Sicherheit von Funk-LAN-Produkten beschränkt sich selbstverständlich nicht nur auf die Wahl von DSSS als Übertragungsverfahren. So sieht der IEEE-802.11-Standard optional auch verschiedene Methoden für Authentisierung und Verschlüsselung vor. Unter Authentisierung versteht man dabei all jene Mechanismen mit denen überprüft bzw. kontrolliert wird, welche Verbindungen im Funk-LAN zulässig sind. Mit der zusätzlichen Verschlüsselungstechnik WEP (Wired Equivalent Privacy), welche auf dem RC4-Verschlüsselungsalgorithmus basiert, wird ein Sicherheitsniveau erreicht, welches dem herkömmlicher LAN-Technologien mehr als entspricht. Als weitere sehr flexible Sicherheitsfunktion, erweisen sich auch Filter auf MAC-Adress-Ebene, die im Access-Point konfiguriert werden können. Über diese Filter kann die Kommunikation über den Access-Point sehr wirkungsvoll gesteuert werden. Funk-LAN-Technologie und -Produkte ergänzen in idealer Weise die "klassischen" LAN-Lösungen. Die Bandbreite wird jedoch dann zu einem entscheidenden Faktor beim Einsatz von Funk-LAN-Installationen, wenn eine große Anzahl von Arbeitsstationen angebunden werden soll und der Einsatz sehr "bandbreitenintensiver" Multimedia-Anwendungen geplant ist. Man sollte nicht übersehen, daß Funk-LAN-Technologie sich wie jedes andere "Shared-Medium" verhält und damit sehr ähnlich zu Ethernet-Lösungen ist. Ein weiterer wichtiger, zu beachtender Aspekt bei Planung und Einsatz von Funk-LAN-Lösungen, liegt in den oftmals schwer einschätzbaren Umgebungseinflüssen, welche die Übertragungsqualität und Übertragungsreichweite vermindern können. So können Reichweite und Qualität der Übertragung nicht nur durch die Positionierung und Anordnung der Arbeitsstationen und Access-Points beeinflusst werden, sondern es entsteht auch eine, zum Teil gravierende, Beeinträchtigung durch die zu durchdringenden Hindernisse (Ziegelwände, Stahlbeton, etc.). Für die Realisierung eines Funk-Lan stehen zwei Betriebsarten zur Verfügung:

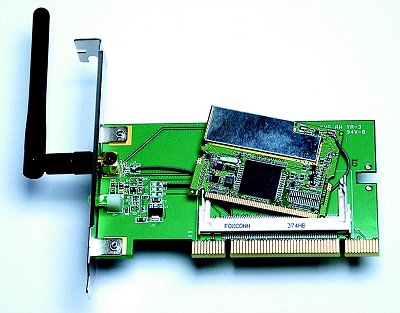

Zur Inbetriebnahme eines Ad-hoc-Netzes muß man auf allen Clients einen einheitlichen Namen für das Funknetz einstellen. Bei einem Netz mit Access Point reicht es hingegen, dort den gewünschten Namen einzutragen; bei der Einstellung "any" auf den Clients erhalten diese automatisch den Namen übermittelt. Unter Umständen kann es im Ad-hoc-Netz Sinn machen, den Kanal vorzugeben, auf dem die Stationen funken sollen; im Normalfall finden sie aber selbstständig einen gemeinsamen Kanal. Eine gute Hilfestellung bietet die Software, die viele Hersteller ihren Funkkarten beilegen.

Die neuen Funk-LAN-StandardsEin gravierender Nachteil der ersten WLAN-Standards ist die geringe

Datenrate von 11 MBit/s. Selbst bei guten Empfangsbedingungen ist

nur etwa die Hälfte für Nutzdaten einsetzbar. Abhilfe versprach

zunächst die Verdoppelung auf 22 MBit/s. Diese Erweiterung war aber

proprietär. IEEE 802.11a ist mit nominell 54 MBit/s noch schneller,

die Geräte arbeiten jedoch im 5-GHz-Bereich - bei einem Wechsel muß

die gesamte Infrastruktur ausgetauscht werden. Zudem verschlechtert

sich mit der doppelten Frequenz die Reichweite.

Leider hat man in letzter Zeit kaum noch etwas von HiperLAN/2 gehört. Ein neuer Lichtblick ist der Standard IEEE 802.11g. Geräte nach diesem Standard sind abwärtskompatibel zu 802.11b und senden ebenfalls im 2,4-GHz-Bereich, verwenden gegenüber der 11-MBit/s-Technik jedoch mehrere Kanäle und kommen so auf eine Bruttodatenrate von 54 MBit/s. So lassen sich auf den 13 WLAN-Kanälen aber nur vier 802.11g-Netze am gleichen Ort nebeneinander betreiben. Fremde Netze nach 802.11b im Empfangsbereich können die 54-Bit/s-Technik jedoch ausbremsen: Im ungünstigsten Fall verteilen sich die langsamen Netze quer über die Kanäle, sodass keine Bündelung für die Breitbandtechnik mehr möglich ist. Weitere Störfaktoren sind Bluetooth-Geräte, auch sie arbeiten im 2,4-GHz-Bereich. An exponierten Standorten im Stadtgebiet können Access Points nach IEEE 802.11g wohl kaum ihre Leistung ausspielen, es gibt einfach zu viele langsame WLAN-Netze. Für den Betrieb in Gebäuden ist die Technik aber durchaus interessant: Störungen von außen gibt es hier kaum. Eigene Access Points nach 802.11b werden bei Kanalüberschneidungen umkonfiguriert oder kurzerhand ersetzt, die Workstations merken wegen der Abwärtskompatibilität von IEEE 802.11g zu 802.11b nichts davon.

ModulationsverfahrenBei CCK wird nur eine Trägerfrequenz moduiert Die Komplementäre Code-Umtastung CCK dient als Basismodulation gegenwärtiger WiFi-Systeme nach IEEE 802.11b und moduliert nur einen Träger.

Bei der komplementären Code-Umtastung werden sowohl Präambel/Header als auch die Nutzinformation in CCK-Moduation ausgesendet.

Parallele Datenübertragung im Frequenzmultiplex, kurz OFDM, ist eine Technologie, die gerade in den Markt drahtloser lANs eingeführt wird und sich in Geräten nach IEEE 802.11a für das 5-GHz-Band findet. Bis vor Kurzem verhinderten FCC-Vorschriften nämlich den Einsatz von OFDM im 2,4-GHz-Band. Dies änderte sich im Mai 2001: Seitdem ist OFDM auch für das 2,4-GHz-Band zugelassen, so daß jetzt beide Bänder (2,4 und 5 GHz) mit einem einzigen Modulationsformat abgedeckt werden können. OFDM ist ein Mehrträger-Modulationsverfahren, bei dem die Daten auf mehrere, eng beieinander liegende Unterträger aufgeteilt werden. Eine andere entscheidende Eigenschaft von OFDM ist die kürzere Präambel: Nur 16 ms gegenüber 72 ms bei CCK. Eine kürzere Präambel ist vorteilhaft, da sie weniger Grundaufwand für das Netzwerk bedeutet.

Auch wenn die Präambel ein unverzichtbarer Teil des Datenpaketes ist, stört doch die von ihr beanspruchte Zeit, die für eine Nutzdatenübertragung nicht mehr verfügbar ist. Mit der kurzen Präambel bei OFDM steigt also die Nutzdatenrate - eine gute Sache! Reine OFDM-Systeme setzen OFDM sowohl für Präambel/Header als auch für die Nutzdaten ein. Wie der Name schon andeutet, handelt es sich bei CCK/OFDM um ein hybrides Verfahren, das als Option im Standardentwurf IEEE 802.11g enthalten ist. Wie in Bild 5 verdeutlicht, setzt CCK/OFDM die CCK-Modulation für Präambel/Header und OFDM für die Nutzdaten ein. Dabei bleiben die Modulationsarten mit dem Übergang zwischen Präambel/Header und Nutzdatenstrom separat und zeitlich getrennt.

Dies wirft sofort eine naheliegende Frage auf: Wozu diese Trennung? Wie sich zeigen wird, gibt es gute Gründe dafür, die optionalen Hybridverfahren in den Standardentwurf aufzunehmen. Wenn nämlich ein Betrieb in Anwesenheit existierender WiFi-Geräte stattfindet, sorgt der ausgesendete CCK-Header dafür, daß alle WiFi-Geräte den Beginn einer Sendung mitbekommen, und vor allem, wie lange (in ms) diese Sendung dauern wird. Daraufhin folgt die Nutzinformation in OFDM. Auch wenn existierende WiFi-Geräte nicht in der lage sind, diese Nutzinformation aufzunehmen, wissen sie doch, wie lange die Sendung dauern wird, und starten in dieser Zeit keine Sendeversuche: Dies vermeidet Kollisionen und sorgt für friedliche Koexistenz mit neueren Geräten nach IEEE 802.11g mit CCK/OFDM-Modulation. Da hier die Präambel länger ist als bei reinem OFDM, steigt der Grundaufwand. Allerdings kann dies leicht in Kauf genommen werden, da CCK/OFDM höhere Datenraten zulässt (über 20 Mbit/s), was diesen Zeitverlust mehr als wettmacht, gleichzeitig aber Rückwärtskompatibilität mit existierenden CCK-Systemen sicherstellt. Es ist immer daran zu denken, daß CCK/OFDM lediglich als Option im angenommenen Standardentwurf IEEE 802.11g enthalten ist. Die verbindlich festgelegte OFDM-Modulation kann ebenfalls neben vorhandenen WiFi-Geräten existieren und mit ihnen zusammenarbeiten. Allerdings ist dafür eine andere Methode notwendig, die unter RTS/CTS bekannt ist. Diese wird im letzten Abschnitt des Artikels näher betrachtet.

Das Modulationsverfahren PBCC (Packet Binary Convolutional Coding) basiert auf einem Träger, unterscheidet sich aber wesentlich von CCK. Es nutzt eine komplexere Signalkonstellation (8-PSK für PBCC statt BPSK/QPSK für CCK) und einen Konvolutions-Code statt des Block-Codes bei CCK. Damit unterscheidet sich der Decodier-Mechanismus sehr von den bisher besprochenen Verfahren. Wie bei CCK/ OFDM handelt es sich bei PBCC auch um ein hybrides Verfahren: CCK für Präambel/Header und PBCC für die Nutzdaten. Dies ermöglicht höhere Datenraten bei gewahrter Rückwärtskompatibilität mit existierenden WiFi-Systemen in gleicher Weise, wie oben für CCK/OFDM beschrieben wurde.

Als maximale Datenrate für PBCC sind im Standardentwurf IEEE 802.11g 33 Mbit/s festgelegt. Dieser Wert liegt unter den Spitzenwerten für das vorgeschriebene OFDM und auch des optional möglichen CCK/OFDM. Hier ist festzustellen, daß PBCC als optionales Element auch im ursprünglichen Standard IEEE 802.11b enthalten ist, wobei aber noch keine Geräte auf den Markt gebracht wurden, die nach diesem Verfahren arbeiten. Verborgene Teilnehmer und RTS/CTSUnter üblichen Betriebsbedingungen können sich alle Teilnehmer in einem gemeinsamen Kanal auch gegenseitig hören. Es gibt aber Situationen, in denen die Partner Kontakt zur Basisstation haben, sich aber untereinander nicht hören können. Hier nützt der Grundsatz "Erst hören, dann sprechen" nichts: Wenn ein Teilnehmer einen vermeintlich freien Kanal feststellt und zur Basisstation zu senden beginnt, während diese gerade der Sendung eines anderen Teilnehmers lauscht, dann gibt es ein Problem, das auch als das Hidden-Node-Problem bekannt ist.

Zur Lösung dieses Problems hält der Standard 802.11 einen bekannten Mechanismus bereit: RTS/ CTS (Request-To-Send/Clear-To-Send). Dazu muß jeder Teilnehmer eine Sendeanforderung RTS an die Basisstation senden und eine CTS-Antwort von der Basisstation abwarten, bevor er seine Sendung starten kann. Die Situation von CCK- und OFDM-Partnern, die im gleichen Kanal arbeiten, ähnelt sehr dem Hidden-Node-Problem, da die CCK-Partner keine OFDM-Sendungen hören können. Mit dem RTS/CTS-Mechanismus ist es also möglich, daß OFDM-Teilnehmer ohne Kollision im gleichen Kanal wie WiFi-Geräte arbeiten können. Für den RTS/CTS-Ablauf ist eine zusätzliche Verkehrssteuerung im Netz notwendig. Sicherheit von FunknetzenDer größte Vorteil des Mediums Funk ist auch gleichzeitig sein

größter Nachteil: Die Funkwellen gehen überall hin, auch dorthin, wo

sie nicht hin sollen. Drahtlose Netze bestehen in der Regel aus

einem Access-Point und einer Anzahl Clients mit drahtlosen

Netzwerkkarten. Immer häufiger sind die notwendigen Zugangspunkte

zum Internet, so genannte "Hotspots", an Flughäfen, in Cafes oder

Hotels der Großstädte zu finden. Auch zuhause können sich

Notebook-Nutzer recht einfach mit entsprechendem Zubehör einen

Hotspot installieren und die Vorteile des kabellosen Surfens

genießen. Bei vielen handelsüblichen Geräten ist der AP in einen

DSL-Router integriert. Ein großes Sicherheitsrisiko, das Nutzer von kabellosen Netzwerken haben, ist der Vertraulichkeitsverlust durch einen "Lauschangriff". Mittels Notebook und einer WLAN-Karte ist es für Dritte nicht allzu schwer, von außen in ein solches Netzwerk zu gelangen. Dabei "schmuggelt" sich der Eindringling in die Verbindung zwischen dem HotSpot und dem Notebook ein, quasi als "Man-in-the-Middle". Ohne Probleme gelangt er so an persönliche Daten oder kann sogar auf Kosten des Besitzers im Internet surfen, was viele noch mehr "schmerzen" dürfte. Inzwischen ist allein durch das Erlauschen des Datenverkehrs ein passiver Angriff auf WEP mit handelsübliche Hardware und frei erhältliche Software gelungen. Er beruht auf der Tatsache, daß WEP einen berechneten und nicht einen zufälligen Initialisierungsvektor im Klartext überträgt. So kann aus den erlauschten Daten der bei WEP verwendeten Schlüssel errechnet werden. Nach Schätzungen dauert das Berechnen eines 40-Bit-WEP-Schlüssels eine Viertelstunde, die bessere 128-Bit-Variante mit 104 Bit langem Schlüssel würde nur rund 40 Minuten dauern. Adresse für den Access-Point (SSID) setzen Eine Sicherheitslücke entsteht, wenn der Access-Point so konfiguriert ist, dass er seine SSIDs denjenigen Notebooks, die sich anmelden wollen, per Broadcastverfahren mitteilt. Ein weiteres Risiko besteht darin, dass die Anwender ihre Systeme selbst konfigurieren und anderen Personen die SSIDs möglicherweise mitteilen. Nach der Einrichtung von WEP/WPA und MAC-Filtern sollte das SSID-Broadcasting abgeschaltet werden, da die Clients fest eingerichtet sind und eine zyklische Bekanntgabe des Netzwerknamen (SSID-Broadcasting) nur noch ein Sicherheitsrisiko darstellt. Es versteht sich von selbst, daß alle voreingestellten Passwörter (z.B. beim AP) geändert werden.

MAC-Adresse des Endgeräts speichern Nachteile: Die Liste der Adressen muß vom Administrator in jeden

Access Point manuell eingegeben und aktualisiert werden. Verschlüsselung der Datenpakete Der 802.11-WLAN-Standard sieht kein Protokoll für das

Key-Management vor, so dass alle Schlüssel in einem Netz manuell

administriert werden müssen. Die WEP-Sicherheit ist in

Ad-hoc-Netzen, die keinen Access-Point benötigen, nicht verfügbar.

Die WEP-Verschlüsselung ist mit relativ geringem Aufwand zu knacken.

Im Ernstfall ist die Aufzeichnung und die Analyse von ca. 25 GB

Datenverkehr ausreichend, um eine WEP-basierende Verschlüsselung zu

knacken und erfolgreich über ein drahtloses Netzwerk in die

Gesamtstruktur eines Unternehmensnetzweks einzudringen. Im Rahmen der Einrichtung ist es zweckmäßig, einen drahtgebundenen Zugang zum AP zu haben, um unbeabsichtigte Selbstaussperrungen zu vermeiden. Viele Geräte gestatten die Eingabe eines Schlüsseltextes (im Regelfall 13 Buchstaben oder Ziffern) zur Erzeugung eines Schlüsselcodes. Dieses Verfahren ist jedoch zwischen den verschiedenen Geräten nicht kompatibel, bei Problemen sollte hier ein 26-stelliger Hexadezimalcode verwendet werden (Schlüssellänge von 128 Bit). VPN im WLAN Die bereits vorhandene VPN-Infrastruktur im Unternehmen lässt sich leicht auf das Wireless LAN erweitern. Der Administrationsaufwand ist klein, da sich der VPN-Server zentral verwalten lässt. Es gibt noch Schwächen beim Roaming: Bewegen sich die Anwender von einem zum anderen drahtlosen Netz, werden sie zu einem erneuten Log-In aufgefordert. Für die Absicherung von Funknetzen bleiben damit nur Techniken, wie sie in Virtual Private Networks (VPNs) gebräuchlich sind - also Verfahren, die auf höheren Netzwerkebenen greifen. Das erfordert allerdings einige Umstellungen: Anstatt die Access Points schlicht in die bestehende LAN-Infrastruktur zu integrieren, muss man ein separates Netz für sie aufbauen. An einem Übergabepunkt zwischen WLAN und LAN muss dann die Zugriffsberechtigung überprüft werden. Man sollte dabei nicht nur von der normalen Benutzerverwaltung getrennte Passwörter verwenden, sondern diese möglichst lang machen. Deutlich sicherer geht es mit IPsec. Physische Sicherheit Man sollte gegebenenfalls die physischen Bedingungen in das Sicherheitskonzept mit einbeziehen. Bei der Abdeckung eines Geländes oder eines Gebäudes ist durch Auswahl der AP-Standorte, der Antennen und der Sendeleistung eine Einschränkung der Abdeckung auf den erwünschten Bereich möglich. So kann beispielsweise die Installation der APs in den Kellerräumen eine Abdeckung des Gebäudes und des naheliegenden Bereiches bieten, jedoch eine Abstrahlung auf angrenzende Grundstücke wirkungsvoll vermieden werden. Die Verwendung von Antennen mit bestimmter Abstrahlungscharakteristik kann bei komplexen Umgebungen einen deutlichen Sicherheitsgewinn bringen.

Warchalking Unter Warchalking versteht man die öffentliche Kennzeichnung

offener drahtloser Netzwerke (Wireless LAN Hotspots) etwa durch

Kreidezeichen an Hauswänden und auf Bürgersteigen. Genau wie die

Reisenden früherer Zeiten sich durch Graffiti über die Qualität der

lokalen Infrastruktur austauschten tun dies auch moderne

Informationsnomaden. Um überall mit dem Internet verbunden zu sein

nutzen sie oft auch die (unzureichend gesicherten oder absichtlich

offen gelassenen) Wireless LANs von Institutionen und

Privatpersonen, um über diese Netzwerke Verbindung mit dem Netz der

Netze aufzunehmen. Welche WLAN-Hotspots in Deutschland frei

zugäglich sind erfährt man unter

www.hotspots-in-deutschland.de Technische ProblemeWLANs benutzen sehr hohe Frequenzen 2,4 bis 2,5 GHz. In diesem Frequenzbereich ändern sich die Ausbreitungsbedingungen im Nahfeld schon mit kleinsten Veränderungen der Antennenposition und des Umfeldes der Antenne. So stören metallische Gegenstände in der Nähe der Antenne teilweise gewaltig. Um die starken Beeinflussungen der Ausbreitung zu verstehen, muß man die verwendete Wellenlänge berücksichtigen: 2,4 GHz entsprechen etwa 12,7 cm Wellenlänge. Jeder Gegenstand, der ungefähr so groß ist wie die Wellenlänge, kann die Abstrahlung der Antenne beeinflussen. Also nehmen Wasser, Pflanzen, Gebäude die Sendeenergie auf und setzen diese in Wärme um. Diese Energie steht dann nicht mehr für weitere Ausbreitung zur Verfügung. Ein weiterer Störfaktor sind Reflektionen. HF Energie wird von manchen Oberflächen hervorragend reflektiert oder abgelenkt. Dabei kann es zur Überlagerung des Originalsignals mit dem abgelenkten Signal kommen, was zu völliger Auslöschung aber auch zu einer Verstärkung führen kann. Durch Reflexionen verändert sich oft auch die Polarisation der Welle. Idealerweise sollten Sende- und Empfangsantenne die gleiche Polarisation haben, also beide vertikal oder beide horizontal. Ein konkrete, zuverlässige Vorhersage welche Antennen welche Reichweiten bringen ist ohne genaue Betrachtung der Umgebung nicht möglich. Wünschenswert sind dünne Kabel wegen ihrer größeren Flexibilität, Aber gerade die dünnen Kabel sogen für eine starke KabeldDämpfung, die in in dB/100 m angegeben wird. Verringern lässt sich die Kabeldämpfung nur durch dickere Kabel, das liegt an der Physik. Das Problem ist, daß man zwar mit dicken Kabel im Aussenbereich und an einer festmontierten Antenne gut arbeiten kann, ein Notebook oder ein leichter Accesspoint aber vom dicken Kabel einfach weggehoben werden würde. Dadurch wird die Mobilität des WLANs wieder eingeschränkt. Um dieses Problem zu umgehen, wird mit sogenannten "Pigtails" gearbeitet. Dies sind kurze, hochflexible Kabelstücke mit den entsprechenden Steckern, die vom Notebook oder AP auf das dicke Kabel adaptieren. Dadurch kommt zwar wieder ein etwas stärker dämpfendes Kabel ins Spiel, aber das System bleibt flexibel. Dazu kommt noch das die üblichen Winzigstecker der Accesspoints oder PCMCIA-Karten gar nicht an ein dickes Kabel montiert werden können. Die folgende Tabelle zeigt typische Dämpfungswerte von HF-Kabeln:

WLAN-Stecker

|