IAS als

RADIUS-Proxy

Der Internetauthentifizierungsdienst

(Internet Authentication Service oder IAS) kann als

RADIUS-Proxy für das Weiterleiten von RADIUS-Meldungen

zwischen RADIUS-Clients (Zugriffsserver) und

RADIUS-Servern, die die Benutzerauthentifizierung,

Autorisierung und Kontoführung für den

Verbindungsversuch durchführen, verwendet werden. Bei

der Verwendung als RADIUS-Proxy ist IAS ein zentraler

Verbindungs- oder Routingpunkt, über den

RADIUS-Zugriffsmeldungen und -Kontoführungsmeldungen

weitergeleitet werden. IAS zeichnet Informationen zu den

weitergeleiteten Meldungen in einem

Kontoführungsprotokoll auf.

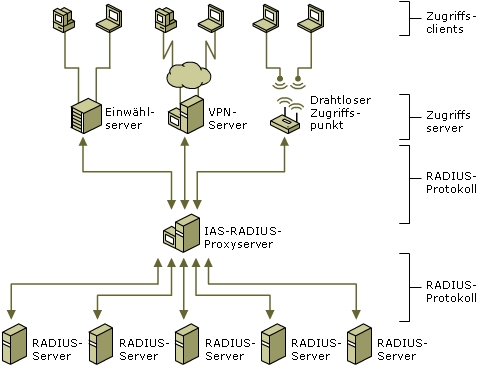

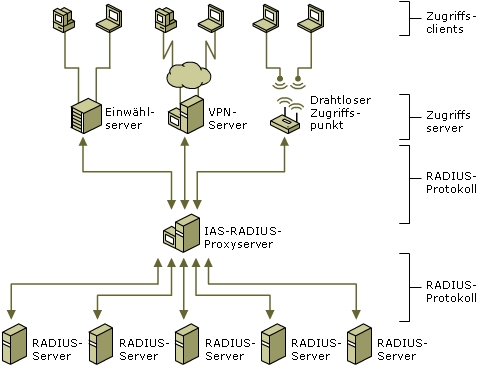

Die folgende Abbildung

veranschaulicht die Konfiguration von IAS als

RADIUS-Proxy zwischen RADIUS-Clients (Zugriffsservern)

und RADIUS-Servern oder einem anderen RADIUS-Proxy.

Wenn IAS als RADIUS-Proxy zwischen

einem RADIUS-Client und einem RADIUS-Server verwendet

wird, werden RADIUS-Meldungen zu Verbindungsversuchen

mit dem Netzwerk folgendermaßen weitergeleitet:

-

Zugriffsserver, z. B.

DFÜ-Netzwerkzugriffsserver, VPN-Server und drahtlose

Zugriffspunkte, empfangen Verbindungsanforderungen

von Zugriffsclients.

-

Der Zugriffsserver, für den die

Verwendung von RADIUS als Authentifizierungs-,

Autorisierungs- und Kontoführungsprotokoll

konfiguriert ist, erstellt eine Access-Request-Meldung

und sendet diese an den IAS-Server, der als IAS

RADIUS-Proxy verwendet wird.

-

Der IAS-RADIUS-Proxy empfängt die

Access-Request-Meldung und bestimmt anhand

der lokal konfigurierten

Verbindungsanforderungsrichtlinien, ob die

Access-Request-Meldung weitergeleitet werden

soll.

-

Der IAS-RADIUS-Proxy leitet die

Access-Request-Meldung an den entsprechenden

RADIUS-Server weiter.

-

Der RADIUS-Server wertet die

Access-Request-Meldung aus.

-

Der RADIUS-Server sendet bei

Bedarf eine Access-Challenge-Meldung an den

IAS-RADIUS-Proxy, von dem sie an den Zugriffsserver

weitergeleitet wird. Der Zugriffsserver verarbeitet

die Abfrage mit dem Zugriffsclient und sendet bei

Bedarf eine aktualisierte Access-Request-Meldung

an den IAS-RADIUS-Proxy, von dem sie an den

RADIUS-Server weitergeleitet wird

-

Der RADIUS-Server authentifiziert

und autorisiert den Verbindungsversuch.

-

Wenn der

Verbindungsversuch authentifiziert und autorisiert

wurde, sendet der RADIUS-Server eine

Access-Accept-Meldung an den IAS-RADIUS-Proxy,

von dem sie an den Zugriffsserver weitergeleitet

wird.

Wenn der Verbindungsversuch nicht authentifiziert oder nicht

autorisiert wurde, sendet der RADIUS-Server eine

Access-Reject-Meldung an den IAS-RADIUS-Proxy,

von dem sie an den Zugriffsserver weitergeleitet

wird.

-

Der Zugriffsserver

schließt den Verbindungsvorgang mit dem

Zugriffsclient ab und sendet eine

Accounting-Request-Meldung an den

IAS-RADIUS-Proxy. Der IAS-RADIUS-Proxy

protokolliert die Kontoführungsdaten und leitet

die Meldung an den RADIUS-Server weiter.

-

Der RADIUS-Server sendet

eine Accounting-Response-Meldung an den

IAS-RADIUS-Proxy, von dem sie an den

Zugriffsserver weitergeleitet wird.

IAS kann in folgenden Situationen als RADIUS-Proxy

verwendet werden:

-

Sie sind

ein Dienstanbieter, der mehreren Kunden externe

Einwähldienste oder den Zugriff per VPN oder

Drahtlosnetzwerk anbietet. Ihre

Netzwerkzugriffsserver senden

Verbindungsanforderungen an den

IAS-RADIUS-Proxy. Anhand des Bereichsabschnitts

des Benutzernamens in der Verbindungsanforderung

leitet der IAS-RADIUS-Proxy die

Verbindungsanforderung an einen RADIUS-Server

weiter, der vom Kunden verwaltet wird und den

Verbindungsversuch authentifizieren und autorisieren

kann.

-

Sie

möchten die Authentifizierung und Autorisierung

für Benutzerkonten anbieten, die entweder nicht

der Domäne des IAS-Servers angehören oder die

nicht einer anderen Domäne angehören, die über

eine bidirektionale Vertrauensstellung mit der

Domäne des IAS-Servers verfügt. Dazu zählen

Konten in nicht vertrauenswürdigen Domänen,

Domänen mit unidirektionaler Vertrauensstellung

und andere Gesamtstrukturen. Anstatt Ihre

Zugriffsserver so zu konfigurieren, dass deren

Verbindungsanforderungen an einen

IAS-RADIUS-Server gesendet werden, können Sie

festlegen, dass die Verbindungsanforderungen an

einen IAS-RADIUS-Proxy gesendet werden.

Der IAS-RADIUS-Proxy verwendet den

Bereichsnamensabschnitt des Benutzernamens und

leitet die Anforderung an einen IAS-Server in

der entsprechenden Domäne oder in der

entsprechenden Gesamtstruktur weiter.

Verbindungsanforderungen für Benutzerkonten in

einer bestimmten Domäne oder Gesamtstruktur

können für Netzwerkzugriffsserver in einer

anderen Domäne oder Gesamtstruktur

authentifiziert werden.

IAS unterstützt die

gesamtstrukturübergreifende Authentifizierung

ohne einen RADIUS-Proxy, wenn die beiden

Gesamtstrukturen nur Domänen enthalten, die sich

aus Domänencontrollern unter Microsoft® Windows

Server™ 2003 Standard Edition,

Windows Server 2003 Enterprise Edition und

Windows Server 2003 Datacenter Edition

zusammensetzen. Die Gesamtstrukturfunktionsebene

muss Windows Server 2003 sein, und zwischen den

Gesamtstrukturen muss eine bidirektionale

Vertrauensstellung bestehen. Falls Sie als

Authentifizierungsmethode EAP-TLS mit

Zertifikaten verwenden, müssen Sie allerdings

einen RADIUS-Proxy für die

gesamtstrukturübergreifende Authentifizierung

verwenden, wenn die Gesamtstrukturen Windows

Server 2003-Domänen enthalten.

-

Sie

möchten die Authentifizierung und Autorisierung

mithilfe einer Datenbank durchführen, bei der es

sich nicht um eine Windows-Kontendatenbank

handelt. In diesem Fall werden

Verbindungsanforderungen, die einem angegebenen

Bereichsnamen entsprechen, an einen

RADIUS-Server weitergeleitet, der Zugriff auf

eine andere Datenbank mit Benutzerkonten und

Autorisierungsdaten hat. Beispiele für solche

andere Benutzerkontendatenbanken sind NDS (Novell

Directory Services) und SQL (Structured Query

Language).

-

Sie

möchten eine Vielzahl von

Verbindungsanforderungen verarbeiten. Anstatt

die RADIUS-Clients die Verbindungs- und

Kontoführungsanforderungen auf mehrere

RADIUS-Server verteilen zu lassen, können Sie in

diesem Fall festlegen, dass die Verbindungs- und

Kontoführungsanforderungen an einen

IAS-RADIUS-Proxy gesendet werden. Der

IAS-RADIUS-Proxy verteilt die Last der

Verbindungs- und Kontoführungsanforderungen

dynamisch auf mehrere RADIUS-Server und

beschleunigt die Verarbeitung einer großen Menge

von RADIUS-Clients und Authentifizierungen pro

Sekunde.

-

Sie

möchten die RADIUS-Authentifizierung und

-Autorisierung für externe Dienstanbieter

ermöglichen und die Konfiguration des

Intranetfirewalls auf ein Minimum reduzieren.

Ein Intranetfirewall befindet sich zwischen

Ihrem Umkreisnetzwerk (dem Netzwerk zwischen

Ihrem Intranet und dem Internet) und Ihrem

Intranet. Durch Hinzufügen eines IAS-Servers in

Ihrem Umkreisnetzwerk muss der Firewall zwischen

dem Umkreisnetzwerk und dem Intranet das

Weiterleiten von Datenverkehr zwischen dem

IAS-Server und mehreren Domänencontrollern

zulassen. Wenn Sie den IAS-Server durch einen

IAS-Proxy ersetzen, muss der Firewall nur das

Weiterleiten von RADIUS-Datenverkehr zwischen

dem IAS-Proxy und einem oder mehreren

IAS-Servern innerhalb Ihres Intranets zulassen.

|

Hinweis

Sie können

IAS unter Windows Server 2003 Standard Edition

konfigurieren, und zwar mit bis zu maximal

50 RADIUS-Clients und mit maximal

2 Remote-RADIUS-Servergruppen. Sie können einen

RADIUS-Client definieren, indem Sie einen

vollqualifizierten Domänennamen oder eine

IP-Adresse verwenden. Allerdings können Sie

keine RADIUS-Clientgruppen definieren, indem Sie

einen IP-Adressbereich angeben. Wenn der

vollqualifizierte Domänenname eines

RADIUS-Clients in mehrere IP-Adressen aufgelöst

wird, verwendet der IAS-Server die erste in

einer DNS-Abfrage zurückgegebene IP-Adresse. Mit

IAS unter Windows Server 2003 Enterprise Edition

und Windows Server 2003 Datacenter Edition

können Sie eine unbegrenzte Anzahl von

RADIUS-Clients und Remote-RADIUS-Servergruppen

konfigurieren. Sie können darüber hinaus

RADIUS-Clients konfigurieren, indem Sie einen

IP-Adressbereich angeben. |

|