|

Verwenden von Zertifikaten Zertifikate werden im Allgemeinen verwendet, um eine Identität einzurichten und Vertrauensstellungen für den sicheren Austausch von Informationen zu erstellen. Daher können Zertifizierungsstellen Zertifikate für Benutzer, Geräte (z. B. Computer) und Dienste, die auf Computern ausgeführt werden (z. B. IPSec), ausstellen.

In bestimmten Situationen müssen Computer Informationen mit einem hohen Maß an Vertrauen in die Identität der anderen Geräte, Dienste oder Personen, die an der Transaktion beteiligt sind, austauschen können. In bestimmten Situationen müssen Benutzer Informationen mit einem hohen Maß an Vertrauen in die Identität der anderen Personen, Computer oder Dienste, die an der Transaktion beteiligt sind, austauschen können. Anwendungen und Dienste, die auf Computern ausgeführt werden, müssen ebenfalls häufig überprüfen, dass sie auf Informationen von einer vertrauenswürdigen Quelle zugreifen. In Situationen, in denen zwei Entitäten (z. B. Geräte, Personen oder Anwendungen bzw. Dienste) versuchen, eine Identität und Vertrauensstellung einzurichten, ermöglicht die Tatsache, dass beide Instanzen derselben Zertifizierungsstelle vertrauen, das Einrichten der Identität und Vertrauensstellung zwischen beiden. Wenn der Antragsteller eines Zertifikats ein von einer vertrauenswürdigen Zertifizierungsstelle ausgestelltes Zertifikat präsentiert hat, kann die Entität, die eine Vertrauensstellung einzurichten versucht, mit dem Informationsaustausch fortfahren. Dabei wird das Zertifikat des Zertifikatantragstellers im eigenen Zertifikatspeicher gespeichert und ggf. ein Sitzungsschlüssel mit dem öffentlichen Schlüssel des Zertifikats verschlüsselt, damit die gesamte nachfolgende Kommunikation mit dem Antragsteller des Zertifikats sicher ist. Wenn Sie z. B. Onlinebanking über das Internet ausführen, müssen Sie die Gewissheit haben, dass der Webbrowser direkt und gesichert mit dem Webserver der Bank kommuniziert. Der Webbrowser muss eine Webserverauthentifizierung durchführen, bevor eine sichere Transaktion möglich ist. Das heißt, der Webserver muss dem Webbrowser seine Identität beweisen können, bevor die Transaktion fortgesetzt werden kann. Für Microsoft® Internet Explorer wird wie für die meisten heutigen Webbrowser und Webserver SSL (Secure Sockets Layer) verwendet, um Nachrichten zu verschlüsseln und sicher über das Internet zu senden. Wenn Sie mit einem SSL-fähiger Browser eine Verbindung mit einem Webserver für Onlinebanking herstellen, der ein Serverzertifikat von einer Zertifizierungsstelle wie etwa Verisign aufweist, wird Folgendes ausgeführt:

Mit Zertifikaten können Sie außerdem die Echtheit von Softwarecode überprüfen, den Sie aus dem Internet downloaden, vom Firmenintranet installieren oder auf CD-ROM kaufen und auf dem Computer installieren. Unsignierte Software, d. h. Software ohne gültiges Zertifikat des Softwareherstellers, kann ein Sicherheitsrisiko für den Computer und die darauf gespeicherten Daten darstellen. Wenn Software mit einem gültigen Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle signiert ist, wissen Sie, dass der Softwarecode nicht gefälscht wurde und bedenkenlos auf dem Computer installiert werden kann. Während der Softwareinstallation werden Sie aufgefordert, zu bestätigen, ob Sie dem Softwarehersteller vertrauen (z. B. Microsoft Corporation). Darüber hinaus haben Sie eventuell die Möglichkeit, Softwareinhalt von diesem speziellen Softwarehersteller stets zu vertrauen. Wenn Sie sich entscheiden, dem Inhalt des Herstellers zu vertrauen, wird das Zertifikat im Zertifikatspeicher gespeichert. Weitere Installationen von Software dieses Herstellers können mit einer bereits bestehenden Vertrauensstellung durchgeführt werden. Bei einer bestehenden Vertrauensstellung können Sie Software von dem betreffenden Hersteller installieren, ohne dass Sie aufgefordert werden, zu überprüfen, ob dieser Hersteller vertrauenswürdig ist. Das Zertifikat auf dem Computer besagt, dass Sie dem Hersteller der Software vertrauen. Wie bei anderen Zertifikaten können auch die Zertifikate, die zum Überprüfen der Echtheit von Software und der Identität eines Softwareherstellers verwendet werden, andere Verwendungszwecke haben. Wenn z. B. das Zertifikats-Snap-In absichtlich so konfiguriert ist, dass Zertifikate angezeigt werden, kann der Codesignaturordner ein Zertifikat enthalten, das von der Microsoft-Stammzertifizierungsstelle für die Microsoft Windows-Hardwarekompatibilität ausgestellt wurde. Dieses Zertifikat erfüllt die folgenden drei Zwecke:

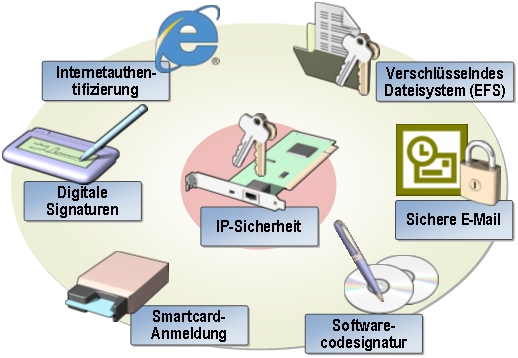

Verwenden von Zertifikaten in Organisationen Viele Organisationen installieren eigene Zertifizierungsstellen und stellen Zertifikate für interne Geräte, Dienste und Angestellte aus, um die Sicherheit der EDV-Anlage zu erhöhen. Große Organisationen können mehrere hierarchisch angeordnete Zertifizierungsstellen mit einer Stammzertifizierungsstelle aufweisen. Ein Angestellter einer Organisation kann deshalb eine Vielzahl von Zertifikaten in seinem Zertifikatspeicher aufweisen, die von verschiedenen internen Zertifizierungsstellen ausgestellt wurden, die alle eine gemeinsame vertrauenswürdige Verbindung über den Zertifizierungspfad zur Stammzertifizierungsstelle verwenden. Wenn sich ein Mitarbeiter von zuhause aus über ein virtuelles privates Netzwerk (VPN) am Netzwerk der Organisation anmeldet, kann der VPN-Server zum Einrichten einer Identität ein Serverzertifikat bereitstellen. Da die Stammzertifizierungsstelle der Firma vertrauenswürdig ist und die Stammzertifizierungsstelle der Firma das Zertifikat des VPN-Servers ausgestellt hat, kann der Clientcomputer die Verbindung weiterhin verwenden und die Angestellten wissen, dass ihre Computer mit dem VPN-Server der Organisation verbunden sind. Der VPN-Server muss auch in der Lage sein, den VPN-Client zu authentifizieren, bevor Daten über die VPN-Verbindung ausgetauscht werden können. Die Authentifizierung erfolgt entweder auf Computerebene durch den Austausch von Computerzertifikaten oder auf Benutzerebene mithilfe einer PPP (Point-to-Point-Protokoll)-Authentifizierungsmethode. Bei L2TP (Layer-2-Tunneling-Protokoll)/IPSec-Verbindungen sind Computerzertifikate für den Client und den Server erforderlich. Weitere Informationen finden Sie unter Authentifizierung, Computerzertifikate für L2TP/IPSec-VPN-Verbindungen und Überlegungen zum Entwurf von VPN-Verbindungen für den Remotezugriff. Das Clientcomputerzertifikat kann mehreren Zwecken dienen, die überwiegend auf Authentifizierung beruhen und es dem Client ermöglichen, viele Ressourcen der Organisation zu verwenden, ohne dass für jede Ressource individuelle Zertifikate erforderlich sind. Das Clientzertifikat könnte z. B. VPN-Konnektivität sowie den Zugriff auf die Intranetsite der Firma, auf Produktserver und auf die Datenbank der Personalabteilung mit den Mitarbeiterdaten ermöglichen. Das VPN-Serverzertifikat kann auch mehreren Zwecken dienen. Mit diesem Zertifikat kann die Identität von E-Mail-Servern, Webservern oder Anwendungsservern überprüft werden. Die Zertifizierungsstelle, die das Zertifikat ausstellt, bestimmt den Verwendungszweck für jedes Zertifikat. Für Personen ausgestellte Zertifikate Sie können ein Zertifikat von einer kommerziellen Zertifizierungsstelle erwerben, z. B. Verisign, um persönliche E-Mail-Nachrichten zu senden, die aus Sicherheitsgründen verschlüsselt oder als Beweis der Echtheit digital signiert sind. Wenn Sie ein Zertifikat erworben haben und eine E-Mail-Nachricht mit diesem digital signieren, kann der Nachrichtenempfänger überprüfen, ob die Nachricht während der Übertragung geändert wurde und ob sie von Ihnen stammt. Voraussetzung ist allerdings, dass der Empfänger der Nachricht der Zertifizierungsstelle vertraut, die das Zertifikat ausgestellt hat. Wenn Sie eine E-Mail-Nachricht verschlüsseln, kann diese während der Übertragung von niemandem gelesen werden, und nur der Empfänger der Nachricht kann sie entschlüsseln und lesen. Zertifikate und Anwendungen Mit den meisten E-Mail-Clients können Sie E-Mail-Nachrichten automatisch signieren oder verschlüsseln oder aber Nachrichten einzeln verschlüsseln oder signieren. Microsoft-Anwendungen, die digitale Signaturen oder Verschlüsselungen für E-Mail-Nachrichten ermöglichen, sind Microsoft Outlook® 2000, Microsoft Outlook Express und Microsoft Outlook 98. Bei vielen Windows-Anwendungen werden Zertifikate verwendet. Im Folgenden finden Sie Hyperlinks und Informationen zur Verwendung von Zertifikaten bei Microsoft Internet-Informationsdienste 5.1 (IIS), Microsoft Outlook 2000, Microsoft Outlook Express, Microsoft Outlook 98 und Microsoft Internet Explorer. Informationen zu Internet Information Services 5.1-Zertifikaten Der IIS-Zertifikatspeicher ist jetzt in den CryptoAPI-Speicher integriert. Das Zertifikats-Snap-In stellt einen Ausgangspunkt bereit, über den Administratoren Serverzertifikate speichern, sichern und konfigurieren können. IIS enthält drei Assistenten, die die meisten Sicherheitsaufgaben für die Verwaltung einer sicheren Website vereinfachen. Mit dem Serverzertifikats-Assistenten können Sie SSL-Funktionen (Secure Sockets Layer) in IIS und Serverzertifikaten verwalten. Zertifikate werden für das Aushandeln einer sicheren Verbindung zwischen dem Server und dem Browser eines Benutzers verwendet. Mit dem Assistenten für Zertifikatsvertrauenslisten können Sie Zertifikatsvertrauenslisten (Certificate Trust Lists, CTLs) bearbeiten. Zertifikatsvertrauenslisten sind Listen mit vertrauenswürdigen Zertifizierungsstellen für alle Website oder virtuellen Verzeichnisse. Mit dem IIS-Berechtigungs-Assistenten können Sie Websites, virtuellen Verzeichnissen und Dateien auf dem Server Web- und NTFS-Zugriffsberechtigungen zuweisen. Importieren und Exportieren von Zertifikaten Wenn Sie Zertifikate auf anderen Computern verwenden möchten, können Sie diese für den Import auf andere Computer exportieren. Weitere Informationen finden Sie unter Importieren und Exportieren von Zertifikaten und Import und Export von Zertifikaten. Zertifikatspeicher Für die im Zertifikatspeicher vorhandenen Zertifikate auf dem Computer gibt es vier grundlegende Quellen:

Durch die Verwendung des Internets und den Zugriff auf Server, die Zertifikate zur Authentifizierung und zu anderen Zwecken verwenden, sammeln sich im Laufe der Zeit Einträge im Zertifikatspeicher des Computers an. Einige Zertifikate haben nur eine einzige Aufgabe, z. B. die Server- oder die Clientauthentifizierung, während andere Zertifikate mehrere Aufgaben haben. Die Zertifizierungsstelle, die das Zertifikat ausstellt, bestimmt den Verwendungszweck bzw. die Verwendungszwecke für das jeweilige Zertifikat. Zwar speichern Internet Explorer und Windows Zertifikate in demselben Zertifikatspeicher, sie ermöglichen jedoch unterschiedliche Darstellungen der Zertifikatspeicher. Weitere Informationen finden Sie unter So zeigen Sie Zertifikate an in der Internet Explorer-Hilfe und Festlegen der Anzeigeoptionen für das Zertifikats-Snap-In in der Hilfe zu Zertifikate. Weitere Informationen zur Anzeige des Zertifikatspeichers im Zertifikats-Snap-In finden Sie unter Zertifikatspeicher. Mit dem Zertifikats-Snap-In können Sie Zertifikate nach dem logischen Speicher oder nach dem Zweck anzeigen. Wenn Sie Zertifikate nach dem Zweck anzeigen, wird ein Zertifikat mit mehreren Zwecken in jedem Ordner aufgeführt, der einen möglichen Verwendungszweck für das Zertifikat definiert. Zertifikat-Snap-In Mit dem Zertifikats-Snap-In können Sie Zertifikate für Benutzer, Computer oder Dienste verwalten. Benutzer und Administratoren können mit dem Zertifikat-Snap-In neue Zertifikate von Windows 2000- und Unternehmenszertifizierungsstellen anfordern. Zusätzlich können Benutzer Zertifikate in Zertifikatspeichern suchen, anzeigen, importieren und exportieren. In der Regel müssen Benutzer ihre Zertifikate und Zertifikatspeicher jedoch nicht selbst verwalten. Diese Aufgabe kann von Administratoren ausgeführt werden oder mithilfe von Richtlinieneinstellungen oder durch Programme, die Zertifikate verwenden. Das Zertifikats-Snap-In wird hauptsächlich von Administratoren verwendet. Diese können sowohl für ihren eigenen Zertifikatspeicher als auch für die Zertifikatspeicher aller Computer oder Dienste, zu deren Verwaltung sie berechtigt sind, umfangreiche Zertifikatverwaltungsaufgaben durchführen |